Configuración del Firewall basado en Zonas a travez de SDM

Clase: 12

y 19 de Mayo del 2010 Instructor: Ernesto Vilarrasa

Escenario:

Simulamos una red con cuatro conexiones a Internet con cuatro proveedores

distintos, todos convergen en el switch pero en distintas VLAN.

Los

firewall estaban configurados:

Nombre Inside Outside

Telmex 190.0.0.1 200.0.0.1

Telefónica 200.42.0.1 200.0.0.2

Arnet 200.45.0.1 200.0.0.3

Iplan 200.69.0.1 200.0.0.4

Server 200.0.0.10

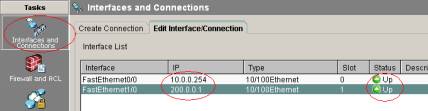

Verificación

inicial para configurar el Firewall:

Al menos dos ( 2 ) interfaces deben estar UP y con sus respectivas IP configuradas.

Configuración

a travez del asistente:

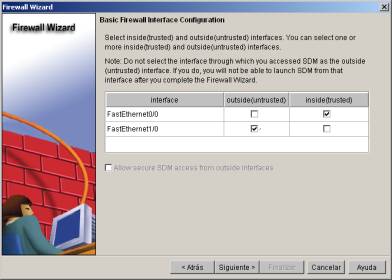

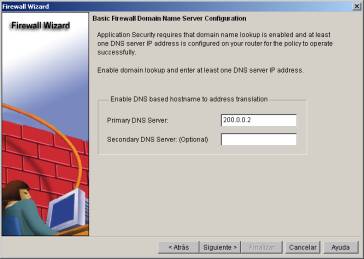

1) Firewall and ACL -> Basic Firewall -> Launch…

2) Definimos que interfaces pasticiparán y cómo se conectarán

( si lleváramos esta pantalla

a línea de comandos, sería: )

interface FastEthernet0/0

description

$FW_INSIDE$

ip address

190.0.0.1 255.255.255.0

zone-member

security in-zone

!

interface FastEthernet1/0

description

$ETH-LAN$$FW_OUTSIDE$

ip address

200.0.0.1 255.255.255.248

zone-member

security out-zone

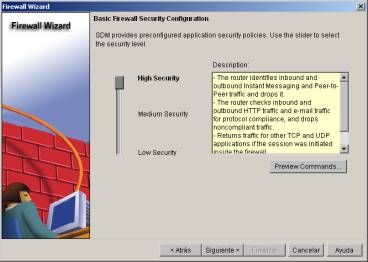

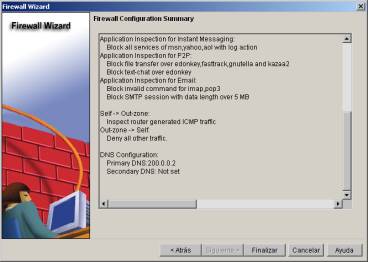

3) En el

siguiente paso deberemos decidir:

High Security

- The router identifies inbound and

outbound Instant Messaging and Peer-to-Peer traffic and drops it.

- The router checks inbound and outbound HTTP

traffic and e-mail traffic for protocol compliance,

and

drops noncompliant traffic.

- Returns traffic for other TCP and

UDP applications if the session was initiated inside the firewall.

- Choose this option if you want to prevent use

of these applications on the network.

Medium Security:

- The router identifies inbound and outbound

Instant Messaging and Peer-to-Peer traffic, and checks inbound

and outbound HTTP traffic and e-mail traffic

for protocol compliance.

- Returns TCP and UDP traffic on sessions initiated

inside the firewall.

-Choose this option if you want to track use of

these applications on the network.

Low Security:

-

The

router does not identify application-specific traffic. Returns TCP and UDP

traffic on sessions initiated

inside

the firewall.

- Choose this option if you do not need to

track use of these applications on the network.

Verificamos a travez de la CLI: para seguir una secuencia de la configuración,

se utilizaron números ejemplo:(10) buscar su igual para asociarlo.

Firewall#sh run

Building configuration...

Current configuration : 3046 bytes

---resumido---

!

hostname Firewall

!

username admin privilege 15 secret 5 $1$Z0.1$kY7

!

! Definimos clases

de tráfico a inspeccionar ( pueden ser varias )

!

class-map type inspect match-any sdm-cls-insp-traffic (12)

match

protocol cuseeme nombre de la clase

match protocol dns

match protocol

ftp

match protocol

h323

match protocol

https

match protocol

icmp

match protocol

imap

match protocol

pop3

match protocol

netshow

match protocol

shell

match protocol

realmedia

match protocol

rtsp

match protocol

smtp extended

match protocol

sql-net

match protocol

streamworks

match protocol

tftp

match protocol

vdolive

match protocol

tcp

match protocol

udp

class-map type inspect match-all sdm-insp-traffic (2)

match

class-map sdm-cls-insp-traffic (12)

class-map type inspect match-any SDM-Voice-permit (4)

match protocol

h323

match protocol

skinny

match protocol

sip

class-map type inspect match-any sdm-cls-icmp-access (11) atención: match-any

match protocol

icmp

class-map type inspect match-all sdm-invalid-src (1)

match

access-group 100 asocia la ACL 100

class-map type inspect match-all sdm-icmp-access (5) atención: match-all

match

class-map sdm-cls-icmp-access (11)

class-map type inspect match-all sdm-protocol-http (3)

match protocol

http

!

! definimos

políticas y le aplicamos clases

!

policy-map type inspect sdm-permit-icmpreply

(6)

class type

inspect sdm-icmp-access (5)

inspect

class

class-default

pass

policy-map type inspect sdm-inspect

(7)

class type

inspect sdm-invalid-src (1)

drop

log definimos la acción ( drop y enviar un syslog )

class type inspect sdm-insp-traffic

(2)

inspect

class type

inspect sdm-protocol-http (3)

inspect

class type

inspect SDM-Voice-permit (4)

inspect

class

class-default

pass

policy-map type inspect sdm-permit

(8)

class

class-default

drop log

!

! aquí aparecen

zonas definidas

!

zone security out-zone (9)

zone security in-zone (10)

!

! aquí estan

definidos los pares de zonas ( de donde a donde )

!

zone-pair security sdm-zp-self-out

source self destination out-zone (router->internet)

service-policy

type inspect sdm-permit-icmpreply (6)

zone-pair security sdm-zp-out-self

source out-zone destination self (internet->router)

service-policy

type inspect sdm-permit (8)

zone-pair security sdm-zp-in-out

source in-zone destination out-zone(red

local->internet)

service-policy

type inspect sdm-inspect (7)

!

!

configuramos las interfaces

!

interface FastEthernet0/0

description $FW_INSIDE$

ip address

190.0.0.1 255.255.255.0

zone-member

security in-zone (10)

!

interface FastEthernet1/0

description

$ETH-LAN$$FW_OUTSIDE$

ip address

200.0.0.1 255.255.255.248

zone-member

security out-zone (9)

!

ip http server

!

! ACL asociada

a la clase de tráfico sdm-invalid-src

¡

access-list 100 remark SDM_ACL Category=128

access-list 100 permit ip host 255.255.255.255 any

access-list 100 permit ip 127.0.0.0 0.255.255.255 any

access-list 100 permit ip 200.0.0.0 0.0.0.7 any

!

end

Ejemplo de configuración de

una nueva política de seguridad:

El tráfico ICMP desde Internet, puede ingresar a la red local, específicamente a un host en particular.

!

! creamos una ACL

para matchear el tráfico deseado

!

access-list 101 permit icmp any host 190.0.0.10 permite ICMP desde internet a un host

!

!

determinamos que tráfico vamos a inspeccionar

!

class-map type inspect match-all icmp-access

match

access-group 101 asocia la ACL 101

!

! lo

aplicamos a una nueva política

!

policy-map type inspect icmp-internet

class type

inspect icmp-access

pass

log deja pasar el tráfico y lo razonable es que deje

un log -à(14) ver verificación)

!

! Creamos

un nuevo par de zonas y aplicamos esta nueva politica:

!

zone-pair security sdm-zp-out-in

source out-zone destination in-zone(internet->

red local)

service-policy

type inspect icmp-internet

!

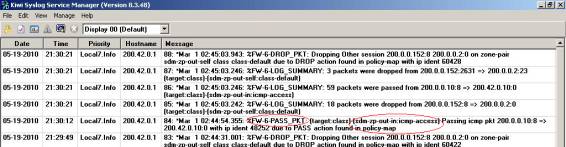

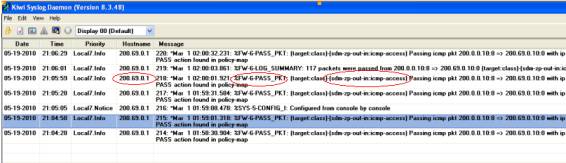

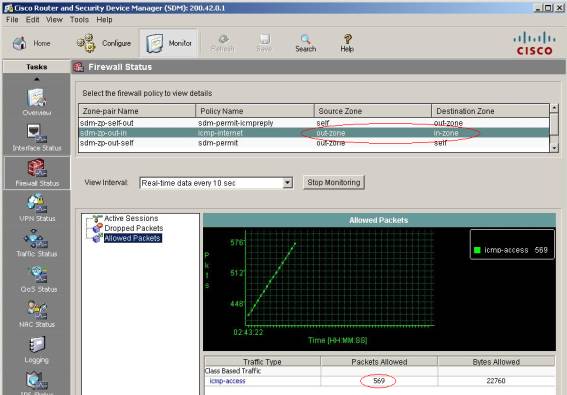

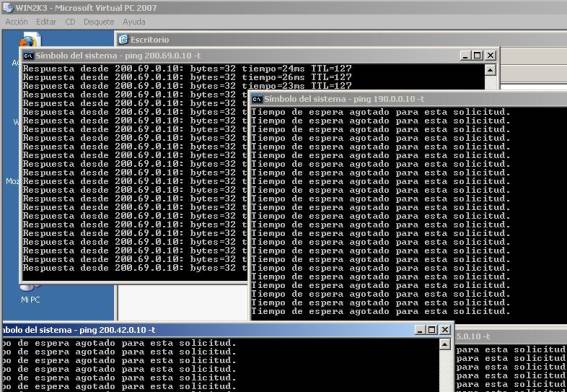

Verificación: Una vez comprobado el tráfico saliente navegegando en el IIS del Win2K3 (http://200.0.0.10) generamos

tráfico ICMP desde Internet hacia el interior del perímetro (zona segura), por defecto, esto no debería atravezar el

Firewall, pero ahora que “abrimos” un conducto para permitirlo, debemos verificar la cantidad de tráfico que ingresa.(14)

En el servidor de Syslog (

firewall 2 ):

En el servidor de Syslog ( firewall 4 ):

En el SDM ( firewall 2 ):

Y desde donde generamos el tráfico: el server desde Internet,en este caso, sólo un

Firewall ( el 4to ) tenía la configuración aplicada, hacia los host del interior del perímetro.

(2010) Talking about computers does not meet funny girls

Rosario,

Argentina

.