Solución al problemas del SDM “colgado” al inicio

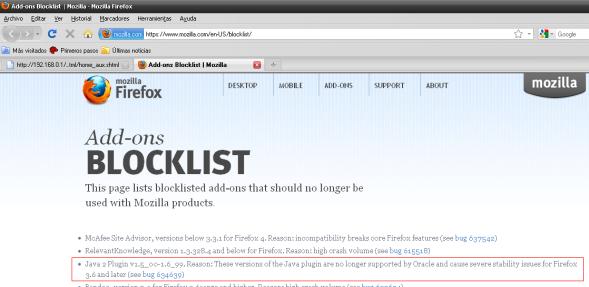

Esta problemática surgió en la última clase de CCNASec, cuando no pudimos acceder desde ningún

PC, inclusive desde el mío, que en raras ocasiones solía acceder a esta horrible herramienta sólo para

monitoreo.

Al surgir este inconveniente, uno suele verificar la configuración de equipo, la cual detallamos abajo

para descartar que no exista ningún comando secreto que permita ejecutar SDM de forma mágica.

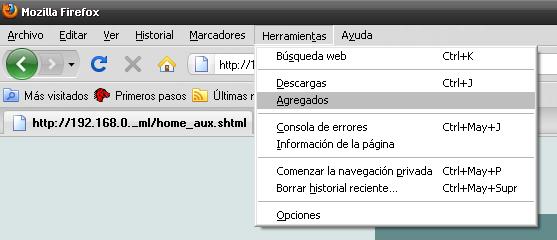

Accedemos desde

un PC vía un browser, como ser Mozilla:

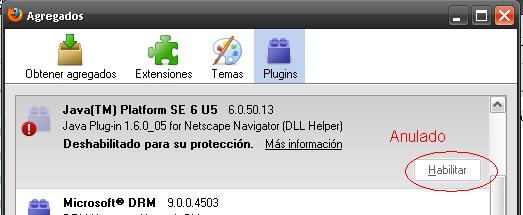

Se observa

el error de Java, verificamos que exista el plugin:

Ejecutamos

Mas información:

“Java 2 Plugin v1.5_00-1.6_99. Reason: These versions of the Java plugin are no longer supported

by Oracle and cause severe stability issues for Firefox 3.6 and later (see bug 634639)”

Buscamos

otro browser....

Si en este ejemplo tenemos configurado: username admin priv 15 secret cisco , y lo aquí ingresamos

aquí, no podremos entrar ya que es necesario activar la autenticación local para http, deberemos

ingresar User: admin / Pass: class (el escenario original es enable secret class )

Aquí es donde también se “cuelgan” los browsers sin el Java activo (también el Crome)

Si todo está en orden, ingresamos a la herramienta:

Resumen de comandos:

User

Access Verification

Username:

admin

Password:

Cisco1841#sh

runn

Building

configuration...

Current

configuration : 1725 bytes

!

version

12.4

!

hostname

Cisco1841

enable

secret 5 $1$YYPZ$UCejJQXDxrVc..SWlJkZY1 (class)

!

username

admin privilege 15 secret 5 $1$uT3D$v9Oa9gZsFfPixp5tRT2i01 (cisco)

!

interface

FastEthernet0/0

ip address 192.168.0.1 255.255.255.0

!

ip

http server (habilita el acceso vía SDM –por defecto-)

ip

http authentication local (para que ingrese con User: admin

/ Pass: cisco)

no

ip http secure-server (por defecto deshbilitado)

!

line

con 0

line

aux 0

line

vty 0 4

privilege level 15

password cisco

login local (para

que ingrese con User: admin / Pass: cisco)

transport input all (permite

ssh, Telnet, etc...)

line

vty 5 15

password cisco

login

!

end

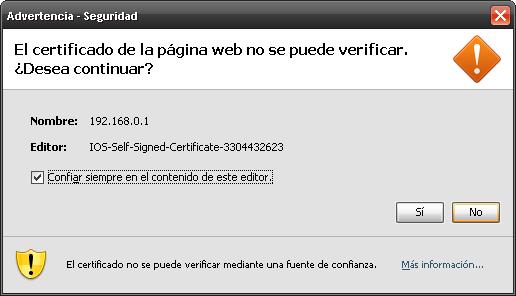

Ingresando de modo seguro:

Cisco1841#

Cisco1841(config)#ip

http secure-server

%

Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

Cisco1841(config)#do

sh runn (vemos los cambios)

!

---resumido---

!

crypto

pki trustpoint TP-self-signed-3304432623

enrollment selfsigned

subject-name

cn=IOS-Self-Signed-Certificate-3304432623

revocation-check none

rsakeypair TP-self-signed-3304432623

!

---resumido---

!

crypto

pki certificate chain TP-self-signed-3304432623

certificate self-signed 01

30820242 308201AB A0030201 02020101 300D0609

2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66

2D536967 6E65642D 43657274

69666963 6174652D 33333034 34333236 3233301E

170D3131 30353035 31373238

30315A17 0D323030 31303130 30303030 305A3031

312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469

66696361 74652D33 33303434

33323632 3330819F 300D0609 2A864886 F70D0101

01050003 818D0030 81890281

8100BA34 E21A9C94 5922B52D 0673422C EA4F52D0

7A5D4CD9 7895ABE2 0AEA5230

8FBC7B93 16E2AFC6 7CEF35CA 39DF8DD6 668BF144

26271291 0FCD6E35 A81A3D67

2851DF0F 04BF9C30 1AEE0FB1 CFD3BEE5 099D6129

F7B1D1B1 CE9868DF 2511B27B

444D333D C2A7F6CB 315B95A3 3D7B45D5 8B473DB8

C172D71E ED34205C 2BE72A82

D7FF0203 010001A3 6A306830 0F060355 1D130101

FF040530 030101FF 30150603

551D1104 0E300C82 0A436973 636F3138 34312E30

1F060355 1D230418 30168014

10F09991 F22F6DE0 1D9F9683 0351E541 4ABBFFA7

301D0603 551D0E04 16041410

F09991F2 2F6DE01D 9F968303 51E5414A BBFFA730

0D06092A 864886F7 0D010104

05000381 81004FB6 66934C10 F9C42A7A 0A823C5B

F4922EAC E9BEFF7D 7E1E7B0B

D7D94EFA 53596F6B 409B5EDF E93ED85D 83769149

461CC1C2 005E6DDD C98F878E

50F6602E 8C2099D4 F2AF8705 872CA697 3E1CF932

EB5C7E69 6887A22B F0D5CE18

F40E4B7A 3C1140F6 6263B000 060F9817 A104AEBF

B67B40C3 F1B27C3A 32F371C6

F13927FD AAAE

quit

username

admin privilege 15 secret 5 $1$uT3D$v9Oa9gZsFfPixp5tRT2i01

!

---resumido---

!

ip

http server

ip

http authentication local

ip

http secure-server ( ahora habilitado)

!

C:\Documents

and Settings\Administrador>netstat -na

Conexiones

activas

Proto

Dirección local Dirección

remota Estado

---resumido---

TCP

192.168.0.2:139

0.0.0.0:0 LISTENING

TCP

192.168.0.2:1733

192.168.0.1:23

ESTABLISHED

TCP 192.168.0.2:1749 192.168.0.1:443 TIME_WAIT

TCP

192.168.0.2:1750

192.168.0.1:443 TIME_WAIT

TCP

192.168.0.2:1770

192.168.0.1:443

ESTABLISHED

UDP

0.0.0.0:445 *:*

Para que funcione el botón Aditional Tasks: en algunas ocacioens esta función no

puede activarse, es

necesaria esta versión de Java: jre-6u5-windows-i586-p.exe

Con esta función generamos casi la totalidad de los cambios del router:

(2011) Tales to share with funny girls

www.vilarrasa.com.ar Rosario, Argentina